Venus协议1300万美元被盗事件深度解析:钓鱼攻击与安全机制漏洞

2025-12-22 04:47 loading...

事件背景

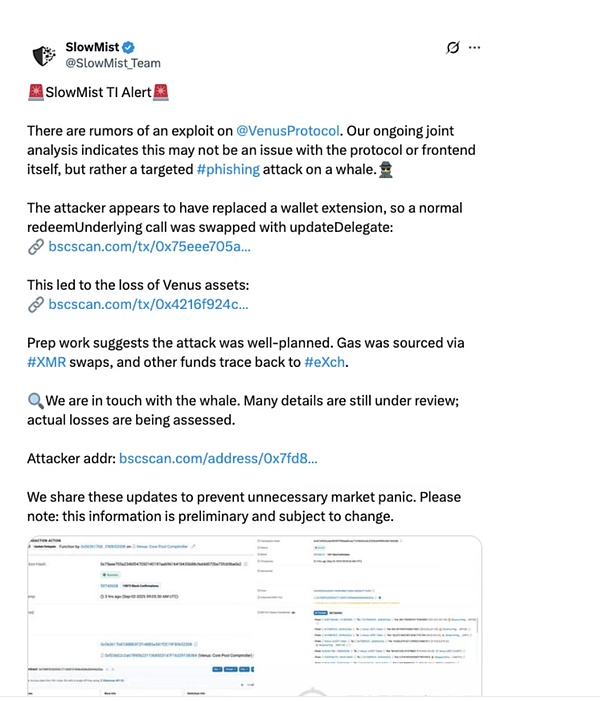

2025年9月2日,社区用户 @KuanSun1990 在 Venus 协议上的多个头寸被非法转移,损失金额约为1300万美元。此次事件由慢雾(SlowMist)自主研发的 Web3 威胁情报系统 MistEye 成功识别并追踪,成为近期链上安全事件的重要案例。

攻击手法剖析:从社会工程到代码篡改

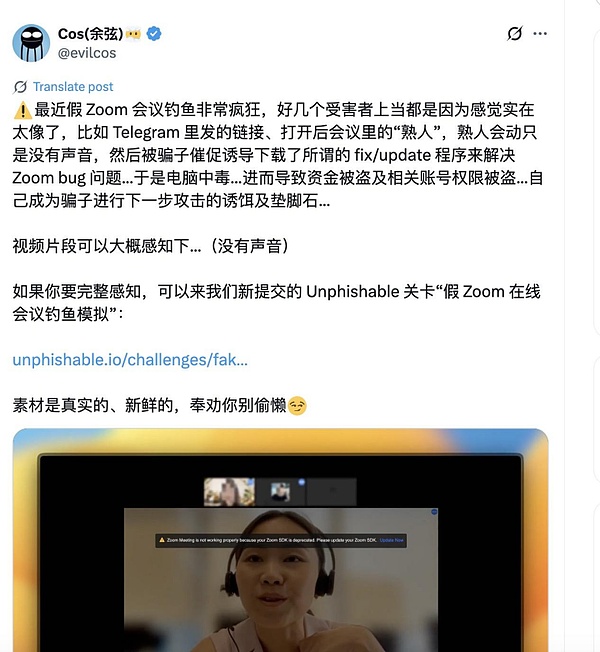

攻击者以商务合作为名,诱导目标用户加入伪造的 Zoom 在线会议。由于用户在时间紧迫下未核对域名真实性,点击了来自 Telegram 的恶意链接,从而暴露设备于远程控制之下。

更关键的是,攻击者利用 Chrome 浏览器的开发者模式特性,在保留官方扩展 ID 的前提下,复制并修改了钱包扩展的 manifest.json 文件,使自定义扩展具备相同标识,绕过浏览器完整性校验。这一技术路径虽非普遍应用,但揭示了当前 Web3 安全架构中的潜在盲区。

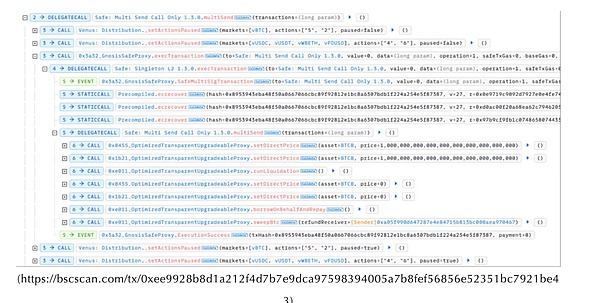

交易劫持与资产转移全过程

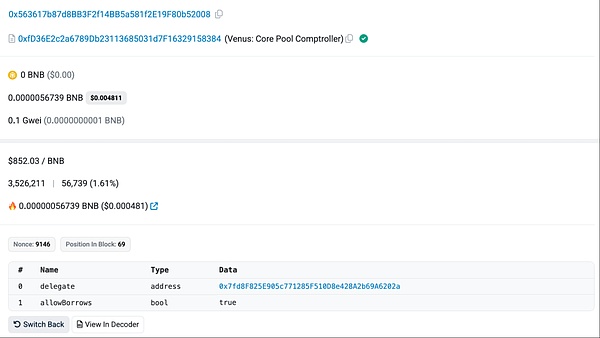

在获得设备控制权后,攻击者篡改了用户浏览器中扩展钱包的签名数据,将原本应执行的 redeemUnderlying 函数替换为 updateDelegate 操作。由于用户使用的是硬件钱包且开启盲签功能,缺乏“所见即所签”验证机制,最终签署并提交了被篡改的交易。

此时,受害用户的 Venus 头寸已被委托至攻击者地址。攻击者随即启动闪电贷策略,通过 Lista 借入约 285 个 BTCB,配合自有资金完成还款操作,实现头寸接管。

协议应急响应:快速冻结与资金追回

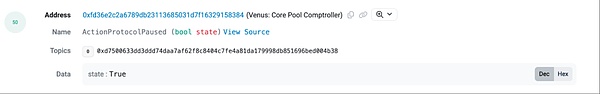

在攻击者完成头寸转移后,Venus 团队立即采取行动,暂停协议所有市场的退出操作(EXIT_MARKET),防止进一步损失。随后发起紧急提案投票,经社区共识通过后,实施强制清算机制。

通过链上反洗钱工具 MistTrack 分析,攻击者相关地址曾与 ChangeNOW、1inch、Across Protocol 及受制裁交易所 eXch 存在交互,显示出一定的资金混币和跨链转移痕迹。但因协议及时干预,攻击者未能提取利润。

核心教训与未来防范建议

本事件凸显了多重安全风险叠加的危害性:一是社会工程学攻击仍具极高成功率;二是浏览器扩展的安全边界存在可被利用的漏洞;三是硬件钱包在缺乏详细签名预览的情况下易受欺骗。

专家建议:用户应关闭浏览器扩展的开发者模式权限,避免安装来源不明的插件;启用“所见即所签”功能;对任何涉及资产操作的交易进行双重确认;同时关注项目方发布的安全公告与应急响应机制。

总结

此次攻击是一次典型的高阶网络钓鱼事件,融合了社会工程、代码篡改、闪电贷套利与协议劫持等多重技术手段。尽管攻击者设计精密,但得益于 Venus 团队快速反应与社区协作,最终成功挽回损失。该案例再次印证了区块链生态中“安全无小事”的原则,也推动行业对 Web3 安全标准提出更高要求。

相关阅读

相关阅读

-

MSTR持续增持比特币,机构投资信心未减区块链资讯 2025-12-30 06:28

-

柴犬供应外流|XRP价格预测引爆市场|比特币ETF粘性资本受考验区块链资讯 2025-12-30 06:26

-

Coinzilla推重定向服务:精准触达高意向加密用户区块链资讯 2025-12-30 06:26

-

SEC关键人物拉莫特退休:加密监管转向更友好区块链资讯 2025-12-30 06:26

-

比特币价格走势震荡:情绪回暖难掩盘整格局比特币资讯 2025-12-30 06:20

-

经济学家警告全球市场进入高危周期:比特币价格走势或受冲击比特币资讯 2025-12-30 04:35

-

ZEC价格飙升4000%后进入高风险区,分析师警示回报风险比恶化区块链资讯 2025-12-30 04:26

-

Uniswap费用转换上线:UNI长期价值前景存疑?区块链资讯 2025-12-30 04:25

-

Flow区块链放弃回滚计划:新方案如何应对390万美元攻击?区块链资讯 2025-12-30 04:25

-

HYPE代币首批3.12亿美元分发在即 比特币价格走势受关注区块链资讯 2025-12-30 04:25