朝鲜黑客利用NimDoor恶意软件攻击Web3公司,加密资产安全受威胁

2025-07-03 18:10 loading...

近日,朝鲜黑客组织利用名为NimDoor的高级恶意软件,针对Web3及加密货币企业展开系统性网络攻击,引发行业对数字资产安全的深度担忧。

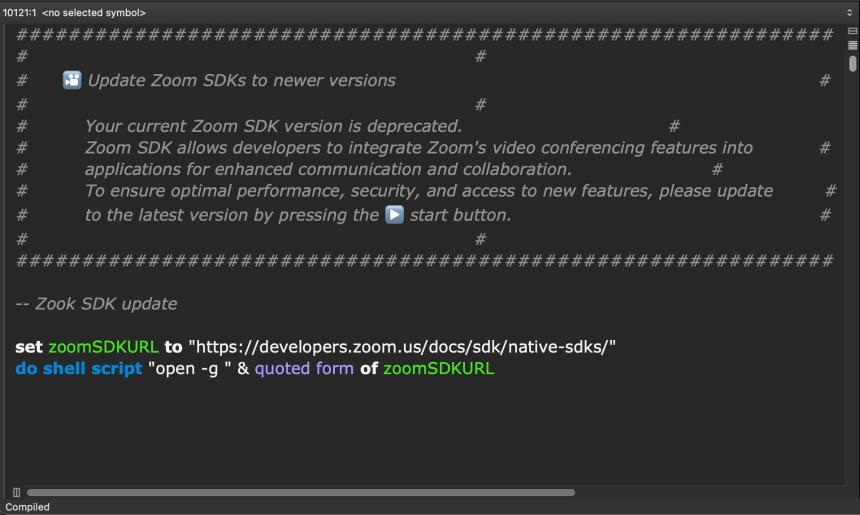

伪造Zoom更新诱导用户下载恶意文件

攻击者通过Telegram冒充受害者联系人,引导其在Calendly页面预约会议,随后发送带有虚假Zoom更新链接的邮件。这些伪造域名如support.us05web-zoom.forum与真实站点高度相似,旨在欺骗用户下载恶意程序。

研究人员发现,恶意文件zoom_sdk_support.scpt包含超过一万行空白代码,实际执行仅三行指令,用于从远程服务器下载并加载第二阶段恶意模块。拼写错误如“Zook SDK”成为追踪线索,表明攻击者存在明显疏漏。

NimDoor恶意软件窃取敏感信息

NimDoor采用双重攻击路径:一方面从Chrome、Firefox、Edge、Brave、Arc等主流浏览器中提取保存的密码、浏览历史与登录凭证;另一方面读取Mac系统内置密码管理器数据及命令行操作记录。

更严重的是,该恶意软件专门针对Telegram应用,窃取加密聊天数据库及其解密密钥,使攻击者可在离线状态下查看用户私密对话。所有被盗数据经加密后传至攻击者控制服务器,并存储于伪装成合法系统的隐藏文件夹中。

先进持久化机制确保长期控制

即便用户尝试卸载或终止进程,NimDoor仍能自动重新安装自身。它通过捕获终止信号并将备份写入隐蔽位置实现自我恢复。

恶意软件创建与Google服务命名相近的伪装文件夹(如拼写差异),获得开机自启权限,在每次启动时激活。同时,一个轻量级监控程序每30秒向攻击者服务器发送运行状态,通信方式模仿正常流量,极难被检测。

为规避即时扫描,恶意软件在激活前设有10分钟延迟,使其表现得像普通初始化程序。这种设计极大提高了隐蔽性,普通用户难以彻底清除,通常需专业工具干预。

此次攻击使用Nim与C++混合编程,具备高度定制化特征,传统安全工具难以识别,凸显当前加密生态面临的安全挑战。

随着全球对数字货币和Web3基础设施依赖加深,此类高阶攻击事件频发,不仅威胁企业资产安全,也影响市场信心。专家提醒,加强员工安全意识培训、部署多层防御体系已成为当务之急。

相关阅读

相关阅读

-

SBI Crypto遭黑客攻击损失2100万美元 资金疑被朝鲜黑客组织转移区块链资讯 2025-10-02 04:18

-

朝鲜黑客升级攻击手段:利用招聘诱饵窃取加密钱包区块链资讯 2025-09-22 04:18

-

朝鲜黑客窃取13.4亿美元加密货币 赵长鹏警示安全风险区块链资讯 2025-09-18 15:18

-

币安首席安全官揭秘朝鲜黑客伪装求职者手法区块链资讯 2025-08-13 22:16

-

朝鲜黑客组织利用虚假工作诱骗窃取加密货币 数十亿美元遭劫区块链资讯 2025-08-05 09:16

-

亚利桑那网红助朝特工洗钱获刑8.5年,加密货币安全成焦点区块链资讯 2025-07-25 13:15

-

Chainalysis:2025年或成加密盗窃最严重年份,朝鲜黑客致损失超21亿区块链资讯 2025-07-18 04:05

-

朝鲜黑客组织再袭加密市场,320万美元被盗资金流向成焦点区块链资讯 2025-06-30 06:54

-

2025上半年比特币黑客攻击创纪录 70%涉朝鲜网络犯罪区块链资讯 2025-06-29 02:29

-

黑客伪装IT人员盗取近百万美元NFT资产 朝鲜关联团伙成主因区块链资讯 2025-06-28 20:06