ETHCode恶意代码事件:开源工具链安全警钟再响

2025-07-11 19:01 loading...

网络安全公司ReversingLabs在以太坊开发工具套件ETHCode的GitHub拉取请求中,发现两行隐藏的恶意代码。该事件暴露了当前加密领域开源生态面临的安全隐患。

恶意代码如何潜入?

6月17日,一名名为Airez299的新用户提交了一项包含43次提交和4000行更新的拉取请求,主要涉及新增测试框架功能。尽管内容看似正常,但其中两行代码被用于执行远程命令:第一行通过命名混淆伪装成合法文件,第二行则激活后调用PowerShell从外部托管服务下载并运行批处理脚本。

为何未被及时发现?

该请求由GitHub AI审核系统及ETHCode维护团队成员7finney进行评估,仅因改动微小且无明显异常,未触发警报。攻击者利用代码混淆策略,使恶意行为难以被静态分析识别。

潜在威胁与影响范围

ReversingLabs推测,该脚本可能旨在窃取开发者本地存储的私钥、钱包凭证或破坏正在开发的智能合约。尽管目前尚无证据表明恶意代码已被实际执行,但据解密博客报道,ETHCode安装量已达6000次,该拉取请求作为自动更新组件,可能已扩散至“数千个开发环境”。

行业反思:开源信任危机

以太坊开发人员兼NUMBER GROUP联合创始人Zak Cole指出:“代码太多,但关注的人不够。”他强调,许多开发者盲目信任流行或长期存在的开源包,却忽视对其贡献者历史和依赖项的验证。

历史类似事件频发

这并非首例。自2023年12月以来,Ledger Connect Kit曾暴露出严重漏洞;去年12月,Solana生态中的web3.js库也发现恶意软件。这些案例共同揭示了一个事实:随着开发者对开源工具依赖加深,可被攻击的入口正持续扩大。

如何防范?三大建议

- 验证贡献者身份:在引入新代码前,检查其GitHub历史记录与过往贡献。

- 锁定依赖关系:使用package.json等文件明确指定版本,避免自动引入未知变更。

- 启用行为监控工具:部署能检测异常进程或可疑文件操作的扫描工具,警惕突然转手或频繁更新的项目。

Cole最后提醒:“不要在构建机器上直接运行签名工具或钱包,除非经过沙盒测试或完整审计。默认假设所有外部代码都是不安全的。”

相关阅读

相关阅读

-

XRP价格突破1.920美元后回调,FX到PUNDIAI迁移遇安全漏洞区块链资讯 2025-12-23 14:29

-

DeFi与AI融合下的安全挑战:智能合约审计成关键区块链资讯 2025-09-14 06:17

-

DEXTools五年无漏洞成行业标杆,安全工具助力DeFi交易区块链资讯 2025-07-18 04:14

-

GMX遭4000万美元攻击,2025年加密安全危机加剧区块链资讯 2025-07-10 18:13

-

NFT玩家成黑客主目标?揭秘盗币手段与安全防护策略数字货币钱包 2025-06-29 20:56

-

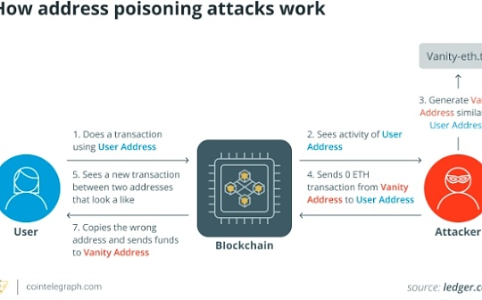

地址中毒攻击揭秘:比特币安全新威胁与防护策略币种百科 2025-06-24 17:58